Rootkit程序

Rootkit.Win32.Agent.a

捕获时间

2010-9-02

危害等级

中

病毒症状

该样本是使用“C ”编写的后门程序,由微点主动防御软件自动捕获,长度为“38,400 字节”,图标为“ ”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“网页挂马”等方式传播,病毒主要目的为设立后门,使用户电脑沦为傀儡主机。 ”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“网页挂马”等方式传播,病毒主要目的为设立后门,使用户电脑沦为傀儡主机。

用户中毒后,可能会出现计算机无故重启、关闭,重要文件丢失,系统及网络缓慢、程序无故关闭、出现各类病毒等导致用户隐私泄露及影响用户使用的现象。

感染对象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

传播途径

文件捆绑、网页挂马、下载器下载

防范措施

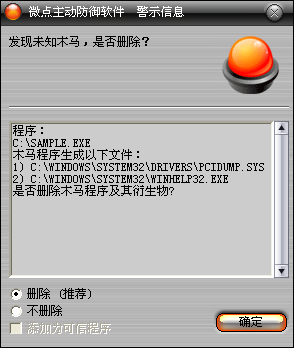

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1)

图1 微点主动防御软件自动捕获未知病毒(未升级)

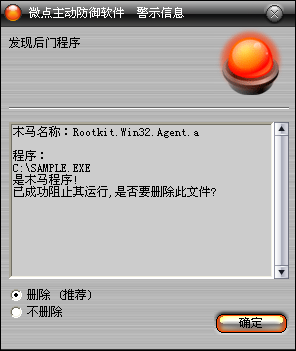

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现木马"Rootkit.Win32.Agent.a”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

未安装微点主动防御软件的手动解决办法:

手动删除以下文件:

%SystemRoot%\system32\WinHelp32.exe

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

病毒分析

1、病毒比较自己是否已经注入svchost.exe进程,如果注入成功,则创建互斥体,进入网络连接状态;

如果不成功,会在%SystemRoot%\system32下释放驱动文件pcidump.sys;

2、病毒打开服务管理器,创建“pcidump”的服务,加载pcidump.sys驱动,结束杀软进程,关闭windows文件保护;

3、将自身复制到%SystemRoot%\system32\文件夹下,并且重命名为WinHelp32.exe;

4、WinHelp32.exe比较自身是否在svchost.exe进程,如果不在则将自已注入svchost.exe;

5、查看是否存在c:\Program Files\360\360Safe目录,如果存在,WinHelp32.exe将自身移动到该文件夹下;

6、创建互斥体GEZDOLRQFYYC4MJ2HAYDAMA=,防止程序二次运行;

5、创建线程链接黑客指定网络,将用户机器的处理器型号、操作系统版本、操作系统默认语言等信息发送到黑客指定网址,并等待黑客进一步命令;

6、调用cmd命令自删除。

病毒创建文件:

%SystemRoot%\system32\WinHelp32.exe

病毒访问网络:

1239991391.***.org

220.***.252.177 |